For Companies

Security of Information Management

Implementation of an information security management system in accordance with relevant standards, consulting and auditor services.

CISO Services

Thanks to the external assurance of the position of Chief Information Security Officer, the IS security solution is more accessible.

eDiscovery and Forensic Analysis

In the event of an imminent or past security incident, it is necessary to analyze its extent and causes.

Forensic Report

Elaboration of a forensic report in the field of information and communication technologies and information security.

Sale and Rental of HW and SW

Sale or rental of specialized HW and SW for forensic data security and their subsequent analysis and reporting.

Data Recovery

Data recovery from damaged storage devices - hard drives, USB flash drives, memory cards or phones.

Secure Data Erasing

Reliable erasing of data from storage media comes in handy especially when selling a disk or a computer.

Training

We offer a wide range of training in the field of IT security for professionals in organizations and ordinary employees.

For Individuals

Forensic Report

Elaboration of a forensic report in the field of information and communication technologies and information security.

Data Recovery

Data recovery from damaged storage devices - hard drives, USB flash drives, memory cards or phones.

Secure Data Erasing

Reliable erasing of data from storage media comes in handy especially when selling a disk or a computer.

Computer and Telephone Security

We will help you with the appropriate settings for the security of your data in accordance with individual risks.

From our Blog (Czech)

Pegasus – špionážní software, který využívaly i vlády

Nedávno se rozšířila zpráva o spywaru, díky kterému vlády několika zemí špehovaly nepohodlné občany, což v některých případech mohlo vést i k jejich vraždě. Software jménem Pegasus má přístup k více funkcím mobilního zařízení než sám uživatel, což z něj tvoří vysoce...

Firewall a Antimalware: rozdíly a význam

Vaše systémy jsou dnes a denně vystavovány různým útokům, ať už phishingovým, malwarovým, nebo celou řadou dalších. Proti těmto útokům existuje mnoho forem ochrany, jedněmi z nejpoužívanějších jsou firewall a antimalware. V tomto článku přiblížíme jejich rozdíly a...

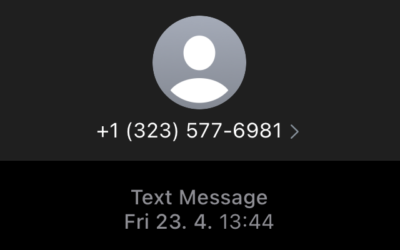

Příklad phishingového útoku v podobě SMS zprávy

V minulých článcích jsme narazili na tématiku phishingových útoků, tzn. podvodných webových stránek, e-mailů, SMS zpráv apod. V obecné rovině je cílem útoků většinou získání citlivých dat či peněz. Článek věnovaný phishingu naleznete zde. Rovněž jsme uváděli příklady...